英特尔CSME爆出严重安全漏洞,要快打修复补丁 |

|

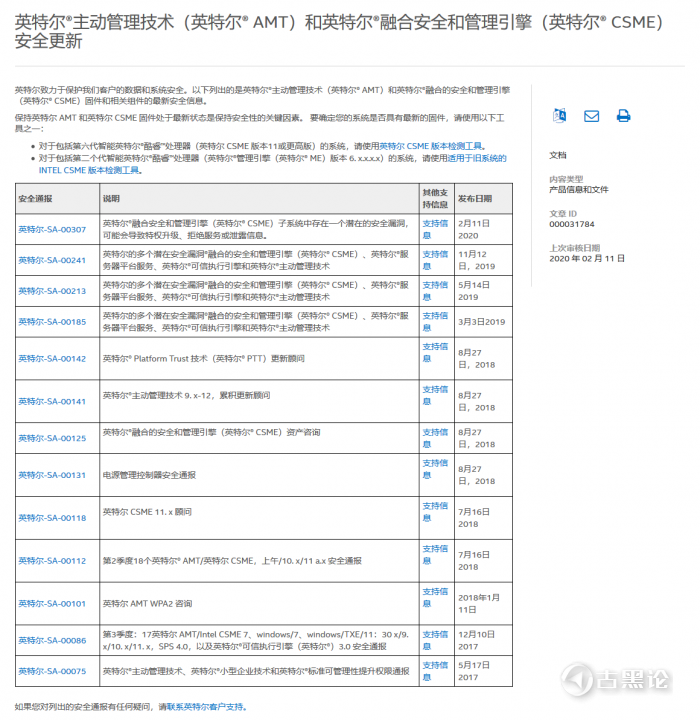

近日(2020年03月06日)英特尔发布公告称自家CPU主控存在严重的安全漏洞,允许黑客绕过存储加密、授权内容保护,并在物联网设备中接管控制硬件传感器。目前英特尔官方已经发布了固件和软件更新,并提供检测工具以缓解这些漏洞的影响。

该漏洞存在于啊英特尔融合的安全性和可管理性引擎(CSME)中,具有物理访问权限的攻击者可以在单个平台上执行以下操作: ● 绕过英特尔反重播保护, 从而允许对存储在英特尔CEME内的机密进行潜在的暴力攻击;👴👑💶🙄🤌 ● 获得未经授权的英特尔管理引擎BIOS扩展 (英特尔MEBX) 密码; ● 篡改英特尔CSME文件系统目录或服务器平台服务和可信执行环境数据文件的完整性。 英特尔®融合安全管理引擎(英特尔® CSME)子系统中的潜在安全漏洞可能允许: 🧑🎤🪖🧬😷👎 ● 特权提升 ● 拒绝服务 ● 信息泄露 受影响产品 💅🏫🍏🅿🐡 在12.0.49 (仅限 IoT:12.0.56)、13.0.21、14.0.11 之前,此潜在漏洞不会影响英特尔® CSME 版本。 英特尔 CSME/ME 版本10和11。此外英特尔还提供了检测工具CSME_Version_Detection_Tool_Windows 适用于 Windows用户,该下载包含两个版本的工具: 🧑💻🦺📡😡🤟 第一个版本是一种交互式 GUI 工具,可用于发现设备的硬件和软件细节,并提供风险评估。建议对系统的本地评估使用此版本。 该工具的第二个版本是控制台可执行文件,它将发现信息保存到 Windows 注册表和/或 XML 文件中。对于想要跨多台机器执行批量发现的 IT 管理员来说,这一版本更方便,可以找到面向固件更新的系统。 CSME_Version_Detection_Tool_Linux tar gz:适用于 Linux 用户👩📡😴🖕 该工具的版本是一个命令行可执行文件,它将显示被测系统的风险评估。

👃🛩🍊📵🐮

帖子热度 6142 ℃

|

|

|

|

丑的人还在沉睡~~~

⊂⌒/ヽ-、__ /⊂_/____ /  ̄ ̄ ̄ ̄ ̄ ̄ ̄ 帅的人已经醒来看帖~~~ ✍🚗🍪🉑🪶 ∩∩ (´・ω・) _| ⊃/(___ / └-(____/  ̄ ̄ ̄ ̄ ̄ ̄ ̄ ✋🌞🥚📵🦉 |

「龙战于野」

2020-3-16 11:52

「龙战于野」

2020-3-16 11:52

变色卡

变色卡